Банкомат Банк «ВТБ» по адресу г. Москва, ст. м. «Охотный ряд» — адрес и режим работы терминала

Банкомат Банк «ВТБ» по адресу г. Москва, ст. м. «Охотный ряд» — адрес и режим работы терминалаРеклама

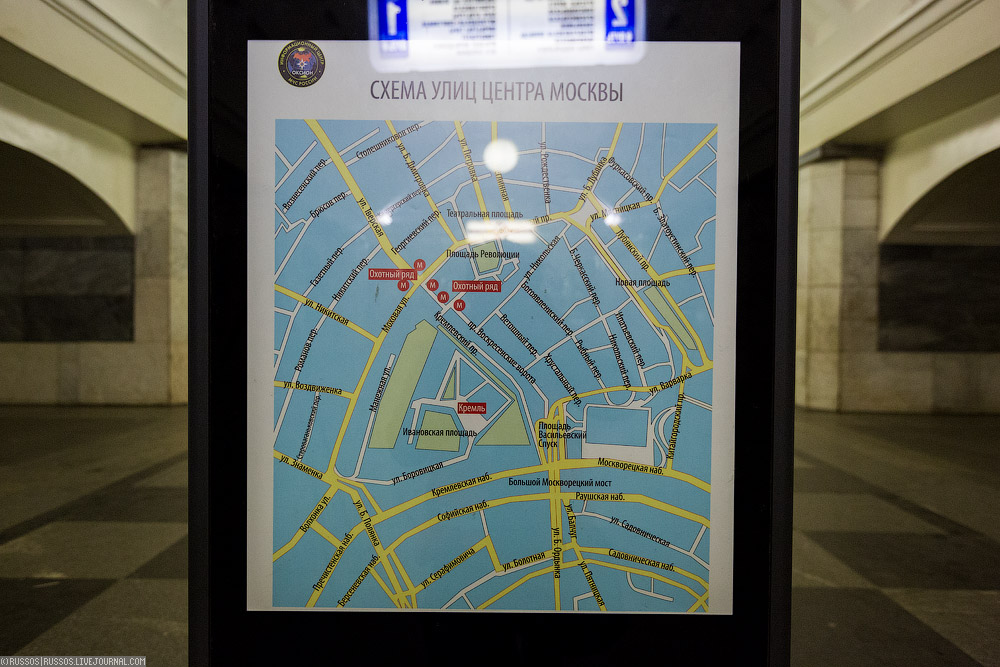

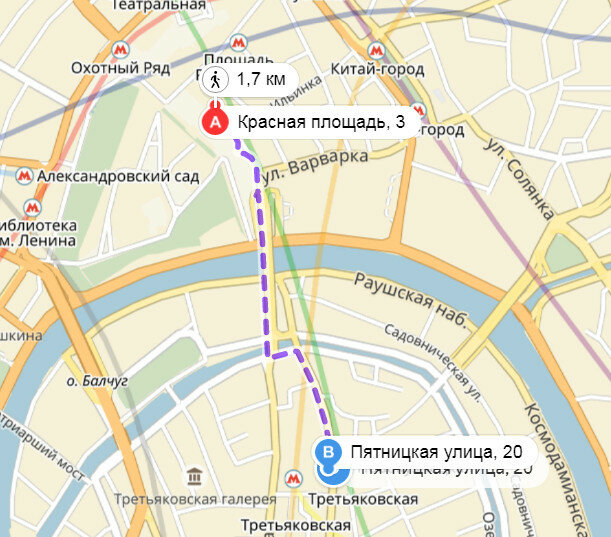

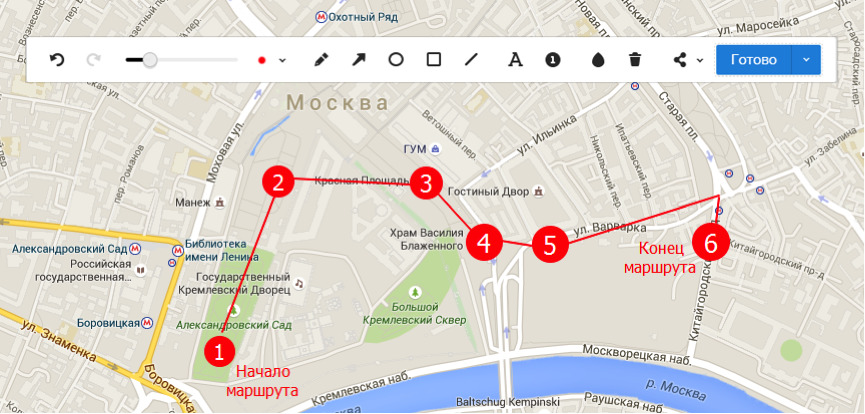

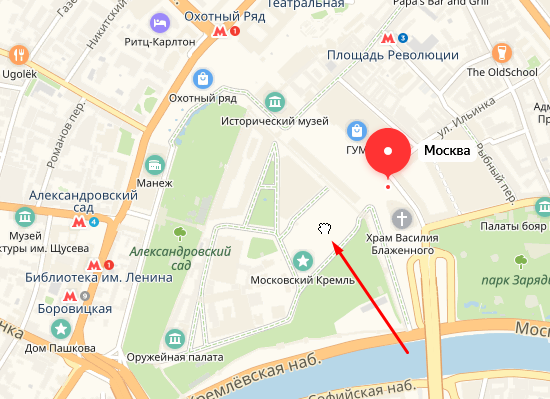

г. Москва, ст. м. «Охотный ряд»

доступен в режиме работы места установки

Все банки в Москве Банки на площади Сокольническая Банки рядом с метро Охотный Ряд

Ближайшие отделения банка «ВТБ»

Ближайшие банкоматы банка «ВТБ»

Ближайшие отделения других банков

- Связь-Банк

109012, г. Москва, ул. Никольская, д. 7—9, стр. 4

- Время работы:

- Пн.—Пт.: 10:30—18:30

перерыв: 13:00—14:00

- Почта Банк

Москва, Никольская улица, 7-9с1-2-5

8 800 550-07-70

- Для физических лиц:

- Пн: 11:00-20:00

Вт—Пт: 09:00-20:00

Сб: 09:00-18:00

Вс: выходной день

- Банк Москвы

г.

Москва, ул. Моховая, д. 15/1, стр. 1

8 800 200-23-26

- Для физических лиц:

- Пн.-Пт.: 09:00—20:00

перерыв: 14:15—15:00

Сб.: 10:00—17:00

Ближайшие банкоматы других банков

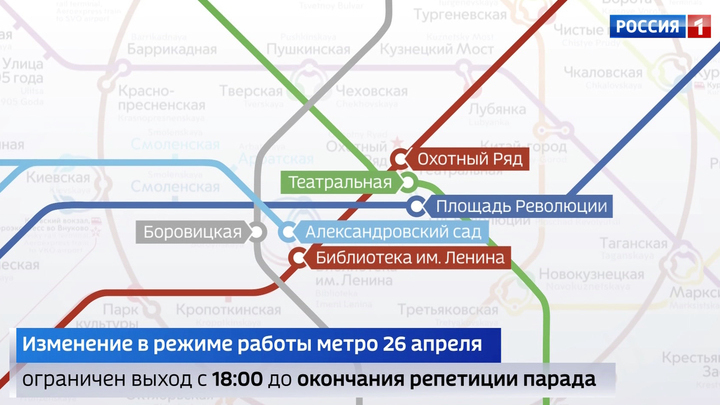

- Охотный Ряд

- Театральная

Курсы обмена валют

| 24.03.2023 | c 25.03.2023 | |

|---|---|---|

| ЦБ USD | 76,31 | 76,45 +0,14 |

| ЦБ EUR | 83,15 | 82,39 -0,75 |

Курсы обмена валют

Банк «ВТБ»

| Покупка | Продажа | |

|---|---|---|

| USD | 76,05 -0,20 | 79,55 -1,40 |

| EUR | 81,55 -1,00 | 84,25 -2,80 |

Сравнить курсы банков

Информация обновлена 26.03.2023 в 02:51

Рейтинг банков

- Активы

- Кредиты

- Депозиты

| 1 | Сбербанк России | 38 657 191 | +0% |

| 2 | Банк «ВТБ» | 18 776 336 | +0,4% |

| 3 | Газпромбанк | 8 121 915 | +3,8% |

| 4 | Альфа-Банк | 5 791 364 | +7,3% |

| 5 | Россельхозбанк | 4 287 628 | -1,4% |

| 6 | Московский Кредитный Банк | 3 519 370 | +4,9% |

| 7 | ПАО Банк «ФК Открытие» | 3 423 788 | +2,6% |

| 8 | Совкомбанк | 1 915 912 | -4,5% |

| 9 | Райффайзенбанк | 1 484 243 | -1,1% |

| 10 | Росбанк | 1 394 264 | -2,2% |

Активы банков Москвы, млн. ₽

₽

Полный рейтинг банков Москвы

| 1 | Сбербанк России | 9 707 876 | +1,2% |

| 2 | Банк «ВТБ» | 3 966 024 | +1% |

| 3 | Альфа-Банк | 1 039 875 | +1,7% |

| 4 | Газпромбанк | 675 009 | 0% |

| 5 | Россельхозбанк | 582 781 | -1,3% |

| 6 | ПАО Банк «ФК Открытие» | 531 530 | -1,1% |

| 7 | Росбанк | 511 691 | -0,4% |

| 8 | Совкомбанк | 464 940 | +1,9% |

| 9 | Почта Банк | 397 254 | -1,5% |

| 10 | Райффайзенбанк | 336 219 | +0,3% |

Кредиты банков Москвы, млн. ₽

| 1 | Сбербанк России | 9 638 845 | 0% |

| 2 | Банк «ВТБ» | 2 791 797 | +2,7% |

| 3 | Россельхозбанк | 1 184 865 | +1,9% |

| 4 | Газпромбанк | 975 332 | +3,6% |

| 5 | ПАО Банк «ФК Открытие» | 526 162 | +4,5% |

| 6 | Совкомбанк | 443 385 | +3,7% |

| 7 | Московский Кредитный Банк | 423 378 | +3,2% |

| 8 | Тинькофф Банк | 340 229 | +4,9% |

| 9 | Альфа-Банк | 335 104 | +10,8% |

| 10 | СМП Банк | 279 884 | +2,9% |

Депозиты банков Москвы, млн. ₽

₽

Возможности поиска в Microsoft Sentinel

- Статья

- 14 минут на чтение

Как аналитики и следователи в области безопасности, вы хотите проявлять инициативу в поиске угроз безопасности, но ваши различные системы и устройства безопасности генерируют горы данных, которые трудно проанализировать и отфильтровать для получения значимых событий. Microsoft Sentinel обладает мощными инструментами поиска и обработки запросов для обнаружения угроз безопасности в источниках данных вашей организации. Чтобы помочь аналитикам безопасности искать новые аномалии, которые не были обнаружены вашими приложениями безопасности или даже запланированными правилами аналитики, встроенные поисковые запросы Microsoft Sentinel помогут вам задать правильные вопросы, чтобы найти проблемы в данных, которые у вас уже есть.

Например, один встроенный запрос предоставляет данные о самых необычных процессах, запущенных в вашей инфраструктуре. Вы не хотели бы получать предупреждение каждый раз, когда они запускаются — они могут быть совершенно невинными — но вы можете время от времени просматривать запрос, чтобы увидеть, есть ли что-то необычное.

Примечание

Сведения о доступности функций в облаках для государственных организаций США см. в таблицах Microsoft Sentinel в разделе Доступность облачных функций для клиентов государственных организаций США.

Использование встроенных запросов

На панели поиска представлены готовые примеры запросов, предназначенные для начала работы и ознакомления с таблицами и языком запросов. Запросы выполняются на основе данных, хранящихся в таблицах журналов, таких как создание процессов, события DNS или другие типы событий.

Встроенные поисковые запросы разрабатываются исследователями безопасности Майкрософт на постоянной основе, как добавляя новые запросы, так и настраивая существующие запросы, чтобы предоставить вам отправную точку для поиска новых обнаружений и определения того, с чего начать поиск первоисточников. новых атак.

новых атак.

Используйте запросы до, во время и после компрометации для выполнения следующих действий:

-

До возникновения инцидента : Ожидания обнаружений недостаточно. Примите упреждающие меры, выполняя любые запросы на поиск угроз, связанные с данными, которые вы загружаете в свою рабочую область, не реже одного раза в неделю.

Результаты вашего упреждающего поиска обеспечивают раннее понимание событий, которые могут подтвердить, что компрометация находится в процессе, или, по крайней мере, выявить слабые места в вашей среде, которые подвержены риску и требуют внимания.

-

Во время компрометации : Используйте прямую трансляцию для постоянного выполнения определенного запроса, представляя результаты по мере их поступления. Используйте прямую трансляцию, когда вам нужно активно отслеживать пользовательские события, например, если вам нужно проверить, происходит ли еще конкретная компрометация. , чтобы помочь определить следующее действие субъекта угрозы и ближе к концу расследования подтвердить, что компрометация действительно завершена.

-

После компрометации : После компрометации или инцидента обязательно улучшите охват и понимание, чтобы предотвратить подобные инциденты в будущем.

-

Измените существующие запросы или создайте новые, чтобы облегчить раннее обнаружение на основе информации, полученной в результате компрометации или инцидента.

-

Если вы обнаружили или создали поисковый запрос, предоставляющий важную информацию о возможных атаках, создайте настраиваемые правила обнаружения на основе этого запроса и используйте эти сведения в качестве предупреждений для своих специалистов по реагированию на инциденты безопасности.

Просмотрите результаты запроса и выберите Новое правило предупреждений > Создать оповещение Microsoft Sentinel . Используйте мастер правил аналитики , чтобы создать новое правило на основе вашего запроса. Дополнительные сведения см. в разделе Создание настраиваемых правил аналитики для обнаружения угроз.

-

Вы также можете создавать поисковые и прямые потоковые запросы к данным, хранящимся в Azure Data Explorer. Дополнительные сведения см. в описании создания запросов между ресурсами в документации по Azure Monitor.

Используйте ресурсы сообщества, такие как репозиторий Microsoft Sentinel GitHub, чтобы найти дополнительные запросы и источники данных.

Использование панели поиска

Панель поиска позволяет выполнять все запросы или выбранное подмножество в одном выборе. На портале Microsoft Sentinel выберите Hunting .

В приведенной таблице перечислены все запросы, написанные группой аналитиков безопасности Microsoft, а также любые дополнительные запросы, созданные или измененные вами. Каждый запрос предоставляет описание того, что он ищет, и какие данные он обрабатывает. Эти запросы сгруппированы по их MITRE ATT&CK тактика . Значки справа классифицируют тип угрозы, такой как первоначальный доступ, сохранение и эксфильтрация.

Используйте панель поиска, чтобы определить, с чего начать поиск, просматривая количество результатов, всплески или изменение количества результатов за 24-часовой период. Сортировка и фильтрация по избранному, источнику данных, тактике или технике MITRE ATT&CK, результатам, дельте результатов или проценту дельты результатов. Просмотрите запросы, для которых по-прежнему требуется подключение к источникам данных, и получите рекомендации по включению этих запросов.

В следующей таблице описаны подробные действия, доступные на панели поиска:

| Действие | Описание |

|---|---|

| Посмотрите, как запросы применимы к вашей среде | Нажмите кнопку Выполнить все запросы  Выполнение ваших запросов может занять от нескольких секунд до многих минут, в зависимости от того, сколько запросов выбрано, временной диапазон и объем запрашиваемых данных. |

| Просмотр запросов, которые возвратили результаты | После выполнения запросов просмотрите запросы, которые вернули результаты, используя фильтр Результаты : — Сортировка, чтобы увидеть, какие запросы дали больше всего или меньше всего результатов. — просмотрите запросы, которые совсем не активны в вашей среде, выбрав Н/Д в фильтре результатов . — наведите указатель мыши на значок информации ( i ) рядом с Н/Д , чтобы узнать, какие источники данных необходимы для активации этого запроса. |

| Выявление всплесков в ваших данных | Выявление всплесков данных путем сортировки или фильтрации по Дельта результатов или Процент дельты результатов . Это сравнивает результаты за последние 24 часа с результатами за предыдущие 24-48 часов, выделяя любые большие различия или относительные различия в объеме. |

| Просмотр запросов, сопоставленных с тактикой MITRE ATT&CK | На панели тактик MITRE ATT&CK в верхней части таблицы указано, сколько запросов сопоставлено с каждой тактикой MITRE ATT&CK. Тактическая панель динамически обновляется в зависимости от текущего набора примененных фильтров. Это позволяет вам увидеть, какие тактики MITRE ATT&CK отображаются при фильтрации по заданному количеству результатов, высокой дельте результатов, |

| Просмотр запросов, сопоставленных с методами MITRE ATT&CK | Запросы также могут быть сопоставлены с методами MITRE ATT&CK. Вы можете фильтровать или сортировать по методам MITRE ATT&CK, используя фильтр Technique . Открыв запрос, вы сможете выбрать метод, чтобы увидеть описание метода MITRE ATT&CK. Открыв запрос, вы сможете выбрать метод, чтобы увидеть описание метода MITRE ATT&CK. |

| Сохранить запрос в избранное | Запросы, сохраненные в избранном, автоматически выполняются каждый раз при доступе к странице Hunting . Вы можете создать свой собственный поисковый запрос или клонировать и настроить существующий шаблон поискового запроса. |

| Выполнение запросов | Выберите Запустить запрос на странице сведений о запросе поиска, чтобы выполнить запрос непосредственно со страницы поиска. Количество совпадений отображается внутри таблицы, в столбце Результаты . Просмотрите список поисковых запросов и их совпадений. |

| Просмотр базового запроса | Выполните быстрый просмотр базового запроса в области сведений о запросе. Вы можете увидеть результаты, нажав на Ссылка Просмотр результатов запроса (под окном запроса) или кнопка Просмотр результатов (в нижней части панели). Запрос откроется в колонке Logs (Log Analytics), и под запросом вы сможете просмотреть совпадения для запроса. Запрос откроется в колонке Logs (Log Analytics), и под запросом вы сможете просмотреть совпадения для запроса. |

Создайте настраиваемый поисковый запрос

Создайте или измените запрос и сохраните его как собственный запрос или поделитесь им с пользователями, которые находятся в том же арендаторе.

Чтобы создать новый запрос :

-

Выберите Новый запрос .

-

Заполните все пустые поля и выберите Создать .

-

Создайте сопоставления сущностей, выбрав типы сущностей, идентификаторы и столбцы.

-

Сопоставьте методы MITRE ATT&CK с вашими охотничьими запросами, выбрав тактику, технику и подтехнику (если применимо).

-

Чтобы клонировать и изменить существующий запрос :

-

В таблице выберите поисковый запрос, который вы хотите изменить.

-

Выберите многоточие (…) в строке запроса, который вы хотите изменить, и выберите Клонировать запрос .

-

Измените запрос и выберите Создать .

Чтобы изменить существующий пользовательский запрос :

-

В таблице выберите поисковый запрос, который вы хотите изменить. Обратите внимание, что редактировать можно только запросы из пользовательского источника контента. Другие источники контента должны быть отредактированы в этом источнике.

-

Выберите многоточие (…) в строке запроса, который вы хотите изменить, и выберите Изменить запрос .

-

Измените поле Пользовательский запрос с помощью обновленного запроса. Вы также можете изменить сопоставление сущностей и методы, как описано в разделе « Создание нового запроса » этой документации.

Пример запроса

Типичный запрос начинается с имени таблицы или синтаксического анализатора, за которым следует ряд операторов, разделенных вертикальной чертой («|»).

В приведенном выше примере начните с имени таблицы SecurityEvent и добавьте элементы конвейера по мере необходимости.

-

Определите временной фильтр для просмотра только записей за предыдущие семь дней.

-

Добавьте в запрос фильтр, чтобы отображались только события с идентификатором 4688.

-

Добавьте фильтр в запрос в командной строке, чтобы он содержал только экземпляры cscript.exe.

-

Проецируйте только интересующие вас столбцы и ограничивайте результаты до 1000 и выберите Выполнить запрос .

-

Выберите зеленый треугольник и запустите запрос. Вы можете протестировать запрос и запустить его для поиска аномального поведения.

Мы рекомендуем, чтобы ваш запрос использовал синтаксический анализатор Advanced Security Information Model (ASIM), а не встроенную таблицу. Это гарантирует, что запрос будет поддерживать любой текущий или будущий источник данных, а не один источник данных.

Создание закладок

В процессе поиска и расследования вы можете столкнуться с результатами запросов, которые могут выглядеть необычными или подозрительными. Добавьте эти элементы в закладки, чтобы обращаться к ним в будущем, например, при создании или дополнении инцидента для расследования. Такие события, как потенциальные первопричины, индикаторы компрометации или другие заметные события, должны быть отмечены как закладки. Если ключевое событие, которое вы отметили в закладках, достаточно серьезное, чтобы потребовать расследования, эскалируйте его до инцидента.

-

В результатах отметьте галочками все строки, которые вы хотите сохранить, и выберите Добавить закладку . Это создает запись для каждой помеченной строки — закладку — которая содержит результаты строки, а также запрос, создавший результаты. К каждой закладке можно добавлять собственные теги и примечания.

- Как и в случае с запланированными правилами аналитики, вы можете дополнить свои закладки сопоставлениями сущностей, чтобы извлечь несколько типов и идентификаторов сущностей, а также сопоставлениями MITRE ATT&CK, чтобы связать определенные тактики и методы.

- Закладки по умолчанию будут использовать те же сопоставления объектов и методов MITRE ATT&CK, что и поисковый запрос, выдавший результаты с закладками.

- Как и в случае с запланированными правилами аналитики, вы можете дополнить свои закладки сопоставлениями сущностей, чтобы извлечь несколько типов и идентификаторов сущностей, а также сопоставлениями MITRE ATT&CK, чтобы связать определенные тактики и методы.

-

Просмотрите все отмеченные находки, щелкнув вкладку Закладки на главной странице Охота . Добавьте теги к закладкам, чтобы классифицировать их для фильтрации. Например, если вы исследуете атакующую кампанию, вы можете создать тег для кампании, применить этот тег ко всем соответствующим закладкам, а затем отфильтровать все закладки на основе кампании.

-

Исследуйте одну закладку, выбрав закладку, а затем щелкнув Исследовать на панели сведений, чтобы открыть интерфейс исследования. Вы также можете напрямую выбрать объект из списка, чтобы просмотреть соответствующую страницу этого объекта.

Вы также можете создать инцидент из одной или нескольких закладок или добавить одну или несколько закладок к существующему инциденту.

Установите флажок слева от всех закладок, которые вы хотите использовать, а затем выберите Действия при инциденте > Создать новый инцидент или Добавить к существующему инциденту . Сортировка и расследование инцидента, как и любого другого.

Установите флажок слева от всех закладок, которые вы хотите использовать, а затем выберите Действия при инциденте > Создать новый инцидент или Добавить к существующему инциденту . Сортировка и расследование инцидента, как и любого другого.

Дополнительные сведения см. в разделе Использование закладок при поиске.

Используйте ноутбуки для проведения расследований

Когда ваша охота и расследования становятся более сложными, используйте ноутбуки Microsoft Sentinel, чтобы улучшить свою деятельность с помощью машинного обучения, визуализации и анализа данных.

Ноутбуки представляют собой своего рода виртуальную песочницу с собственным ядром, где вы можете провести полное расследование. Ваша записная книжка может включать необработанные данные, код, который вы запускаете на этих данных, результаты и их визуализации. Сохраняйте свои записные книжки, чтобы делиться ими с другими для повторного использования в вашей организации.

Записные книжки могут быть полезны, когда ваша охота или расследование становятся слишком большими, чтобы их можно было легко запомнить, просмотреть детали или когда вам нужно сохранить запросы и результаты. Чтобы помочь вам создавать и совместно использовать блокноты, Microsoft Sentinel предоставляет Jupyter Notebooks, интерактивную среду разработки и обработки данных с открытым исходным кодом, интегрированную непосредственно на странице Microsoft Sentinel Notebooks .

Для получения дополнительной информации см.:

- Использование Jupyter Notebook для поиска угроз безопасности

- Документация проекта Jupyter

- Вводная документация по Jupyter.

- Книга Infosec Jupyter

- Учебники по реальному Python

В следующей таблице описаны некоторые методы использования записных книжек Jupyter для поддержки ваших процессов в Microsoft Sentinel:

| Метод | Описание |

|---|---|

| Постоянство данных, повторяемость и возврат | Если вы работаете со многими запросами и наборами результатов, у вас, вероятно, возникнут тупиковые ситуации. Вам нужно будет решить, какие запросы и результаты сохранить и как собрать полезные результаты в одном отчете. Вам нужно будет решить, какие запросы и результаты сохранить и как собрать полезные результаты в одном отчете. Используйте Jupyter Notebooks для сохранения запросов и данных по ходу работы, используйте переменные для повторного запуска запросов с другими значениями или датами или сохраняйте запросы для повторного запуска в будущих исследованиях. |

| Сценарии и программирование | Используйте Jupyter Notebooks для добавления программирования к вашим запросам, включая: — Декларативные языки , такие как Kusto Query Language (KQL) или SQL, для кодирования вашей логики в одном, возможно, сложном операторе. Разделение логики на этапы может помочь вам просматривать и отлаживать промежуточные результаты, добавлять функциональные возможности, которые могут быть недоступны в языке запросов, и повторно использовать частичные результаты на последующих этапах обработки. |

| Ссылки на внешние данные | В то время как таблицы Microsoft Sentinel содержат большую часть данных телеметрии и событий, Jupyter Notebooks может ссылаться на любые данные, доступные по сети или из файла. Использование Jupyter Notebooks позволяет включать такие данные, как: — данные во внешних службах, которыми вы не владеете, например данные геолокации или источники информации об угрозах. |

| Специализированные средства обработки данных, машинного обучения и визуализации | Jupyter Notebooks предоставляет дополнительные визуализации, библиотеки машинного обучения, а также функции обработки и преобразования данных. Например, используйте Jupyter Notebooks со следующими возможностями Python: Совет : Jupyter Notebooks поддерживает несколько языковых ядер. |

Инструменты безопасности MSTIC, Jupyter и Python

Центр Microsoft Threat Intelligence Center (MSTIC) — это группа аналитиков и инженеров Microsoft по безопасности, которые создают средства обнаружения угроз безопасности для нескольких платформ Microsoft и работают над выявлением и расследованием угроз.

Компания MSTIC создала MSTICPy, библиотеку для исследований в области информационной безопасности и поиска в Jupyter Notebooks. MSTICPy предоставляет повторно используемые функции, цель которых — ускорить создание записных книжек и упростить пользователям чтение записных книжек в Microsoft Sentinel.

Например, MSTICPy может:

- Запрашивать данные журнала из нескольких источников.

- Дополните данные аналитикой угроз, геолокациями и данными ресурсов Azure.

- Извлечение индикаторов активности (IoA) из журналов и распаковка закодированных данных.

- Выполняйте сложные анализы, такие как обнаружение аномальных сеансов и декомпозиция временных рядов.

- Визуализируйте данные с помощью интерактивных временных шкал, деревьев процессов и многомерных морфологических диаграмм.

MSTICPy также включает в себя некоторые инструменты записной книжки, позволяющие сэкономить время, такие как виджеты, которые устанавливают границы времени запроса, выбирают и отображают элементы из списков и настраивают среду записной книжки.

Для получения дополнительной информации см.:

- Документация по MSTICPy Учебник по

- . Начало работы с блокнотами Jupyter и MSTICPy в Microsoft Sentinel

- Расширенные настройки для ноутбуков Jupyter и MSTICPy в Microsoft Sentinel

Полезные операторы и функции

Поисковые запросы построены на Kusto Query Language (KQL), мощном языке запросов с языком IntelliSense, который дает вам мощность и гибкость, необходимые для перехода на новый уровень поиска.

Это тот же язык, который используется в запросах в ваших правилах аналитики и в других местах в Microsoft Sentinel. Дополнительные сведения см. в разделе Справочник по языку запросов.

Следующие операторы особенно полезны в поисковых запросах Microsoft Sentinel:

-

, где — фильтрация таблицы по подмножеству строк, удовлетворяющих предикату.

-

обобщение — Создать таблицу, объединяющую содержимое входной таблицы.

-

объединение — объединить строки двух таблиц, чтобы сформировать новую таблицу путем сопоставления значений указанных столбцов из каждой таблицы.

-

count — возвращает количество записей во входном наборе записей.

-

верхняя — Вернуть первые N записей, отсортированных по указанным столбцам.

-

limit — Возврат до указанного количества строк.

-

проект — выберите столбцы для включения, переименования или удаления, а также вставьте новые вычисляемые столбцы.

-

extend — создание вычисляемых столбцов и добавление их к набору результатов.

-

makeset — вернуть динамический (JSON) массив набора различных значений, которые Expr принимает в группе

-

find — Поиск строк, соответствующих предикату в наборе таблиц.

-

adx() — эта функция выполняет межресурсные запросы к источникам данных Azure Data Explorer из возможностей поиска Microsoft Sentinel и Log Analytics. Дополнительные сведения см. в статье Запросы между ресурсами Azure Data Explorer с помощью Azure Monitor.

Дальнейшие действия

В этой статье вы узнали, как провести расследование с помощью Microsoft Sentinel.

Для получения дополнительной информации см. :

:

- Использование ноутбуков для проведения автоматизированных охотничьих кампаний

- Используйте закладки для сохранения интересной информации во время охоты

Изучите пример использования настраиваемых правил аналитики при мониторинге Zoom с помощью настраиваемого соединителя.

DNR: Рыба и дикая природа: охотничий этикет

DNR: Рыба и дикая природа: охотничий этикетЗакрыть меню

- Рыба и дикая природа

- Рыбные и дикие ресурсы

- Животные

- Охота на белохвостого оленя

- Текущий: Охотничий этикет

- Получить разрешение на охоту на частной земле по официальному запросу.

Вы можете распечатать Форму разрешения на использование частной земли и либо отправить ее землевладельцу по почте, либо передать ее непосредственно ему или ей. Посещение землевладельца лично более дружелюбно и демонстрирует более сильную приверженность, чем отправка запроса по почте, и может увеличить ваши шансы на получение разрешения. Есть много разных причин, по которым землевладелец может отказать в просьбе. Независимо от их решения, всегда относитесь к ним с уважением. Помните, что ваша манера поведения может повлиять на аналогичные возможности для будущих охотников.

Вы можете распечатать Форму разрешения на использование частной земли и либо отправить ее землевладельцу по почте, либо передать ее непосредственно ему или ей. Посещение землевладельца лично более дружелюбно и демонстрирует более сильную приверженность, чем отправка запроса по почте, и может увеличить ваши шансы на получение разрешения. Есть много разных причин, по которым землевладелец может отказать в просьбе. Независимо от их решения, всегда относитесь к ним с уважением. Помните, что ваша манера поведения может повлиять на аналогичные возможности для будущих охотников. - Если вы получаете разрешение на охоту на частной земле, всегда относитесь с уважением к собственности. Лучшее эмпирическое правило — оставить землю лучше, чем вы ее нашли. Сообщайте землевладельцу о любых признаках беспокойства, убирайте мусор, если видите его, и не оставляйте никаких следов. Оставьте любые ворота такими, какими вы их нашли, открытыми или закрытыми. Не стреляйте вблизи или в сторону домов. Даже если выстрел слишком далеко, чтобы быть опасным, звук может быть разрушительным и обескураживающим для соседних землевладельцев, которые могут подумывать о том, чтобы открыть свою землю для охотников.

fif.jpg) Соберите свои ракушки, прежде чем уйти.

Соберите свои ракушки, прежде чем уйти. - Знайте границы, в которых вам разрешено охотиться. Никогда не стреляйте и не преследуйте оленей на территории без явного разрешения. Это не только грубо, но и незаконно в Индиане. Если высока вероятность того, что ваше место охоты приведет раненого оленя к соседнему участку, на который у вас нет разрешения на охоту, либо найдите другое место, либо получите разрешение от владельца этого участка, прежде чем охотиться.

- Никогда не используйте прицел для идентификации людей или чего-либо, кроме вашего целевого вида. Для таких целей рекомендуется иметь небольшой бинокль, чтобы приближающиеся люди никогда не направляли на них пистолет.

- Будьте уверены в своей цели и в том, что за ней; не стреляйте в сторону домов или транспортных средств.

- Соблюдайте дистанцию между собой и соседними охотниками; не тесните кого-либо, если он или она уже заняли место. Места для охоты предоставляются в порядке живой очереди. Всегда полезно заранее застолбить несколько мест.

- Если вы получили разрешение на охоту на чужой земле или в чьем-то предпочтительном охотничьем месте, не думайте, что это приглашение распространяется и на других. Недвусмысленно спросите у землевладельца или охотника, предназначено ли это разрешение только для вас или другие люди, которых вы знаете, приветствуются. Если есть разрешение пригласить других, всегда вежливо спросить, сколько.

- Во время охоты будьте внимательны к другим охотникам и любителям активного отдыха. Громкий шум от разговоров, езды на квадроцикле или волочения оленя может испортить охоту другого человека или общий отдых на природе. Подождите, пока другие охотники не уйдут, если вам нужно сделать что-то шумное.

- Туши оленей и других диких животных, добытые на законных основаниях, не могут быть сброшены в ручьи или другие водоемы. Сбрасывание мертвых оленей и других диких животных в водоем считается мусором и является уголовным преступлением, наказуемым штрафом. Гниющие трупы в водотоке также могут повлиять на качество воды для тех, кто находится ниже по течению.

Трупы нельзя сжигать, так как это может привести к загрязнению воздуха. Туши нельзя оставлять на виду у падальщиков и других лиц без разрешения землевладельца. Мы рекомендуем упаковывать все выброшенные туши и ненужные части животных в пакеты, выбрасывать их в мусор и отправлять на свалку.

Трупы нельзя сжигать, так как это может привести к загрязнению воздуха. Туши нельзя оставлять на виду у падальщиков и других лиц без разрешения землевладельца. Мы рекомендуем упаковывать все выброшенные туши и ненужные части животных в пакеты, выбрасывать их в мусор и отправлять на свалку. - Служите позитивным представителем охотников и охотничьей культуры для тех, кто не знаком с охотой или не определился с ней. Накройте добытых оленей брезентом и транспортируйте их незаметно. Не показывайте своего оленя в кузове пикапа с опущенной задней дверью. Будьте осторожны с тем, как вас воспринимают не-охотники. Не делайте ничего, преднамеренно или непреднамеренно, что может превратить их в анти-охотников.

- Самое главное, цените свою охотничью экскурсию по общему опыту. Ценность ваших усилий легко оценить по тому, сколько оленей вы поймали или насколько велик был трофей, но охота — это полный пакет. Вам не нужно брать общий лимит багажа, чтобы получить отличный опыт. Проявите сдержанность.

Используйте magics , чтобы смешивать языки в одной записной книжке, разрешая выполнение отдельных ячеек с использованием другого языка. Например, вы можете получить данные с помощью ячейки сценария PowerShell, обработать данные в Python и использовать JavaScript для визуализации.

Используйте magics , чтобы смешивать языки в одной записной книжке, разрешая выполнение отдельных ячеек с использованием другого языка. Например, вы можете получить данные с помощью ячейки сценария PowerShell, обработать данные в Python и использовать JavaScript для визуализации.